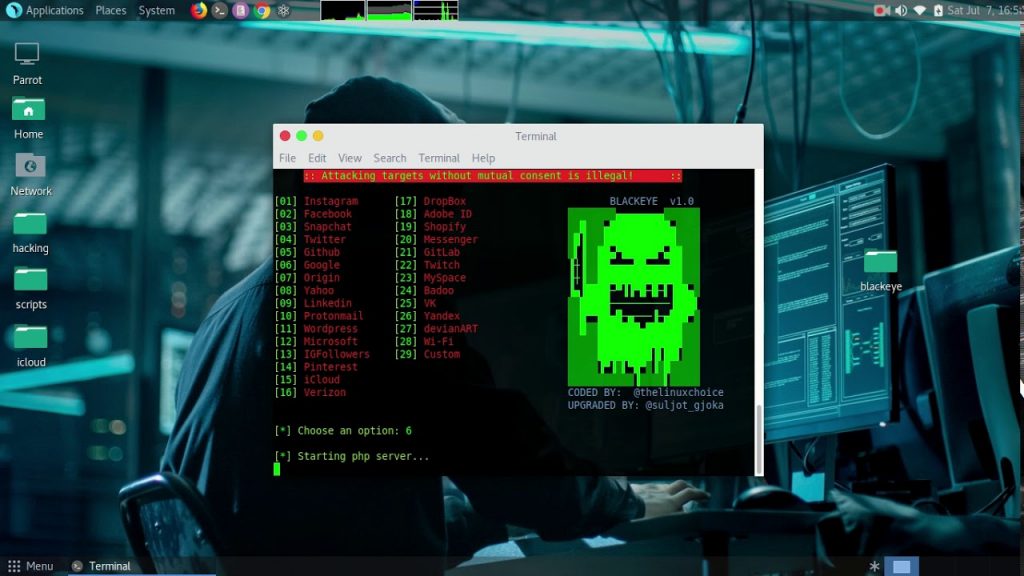

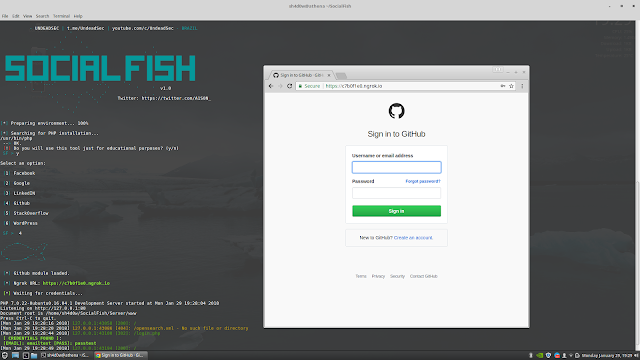

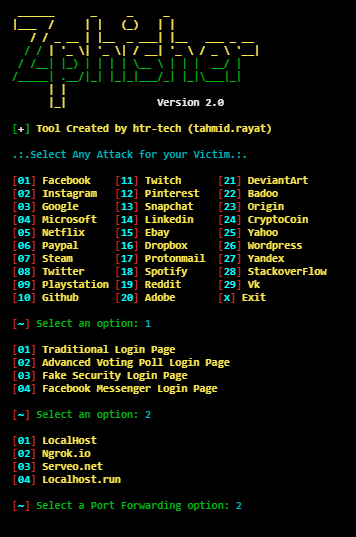

Técnicas y herramientas para ataques de Phishing con MalDocs – Parte 1 de 2 – Seguridad en Sistemas y Técnicas de Hacking. TheHackerWay (THW)

Técnicas y herramientas para ataques de Phishing con MalDocs – Parte 1 de 2 – Seguridad en Sistemas y Técnicas de Hacking. TheHackerWay (THW)

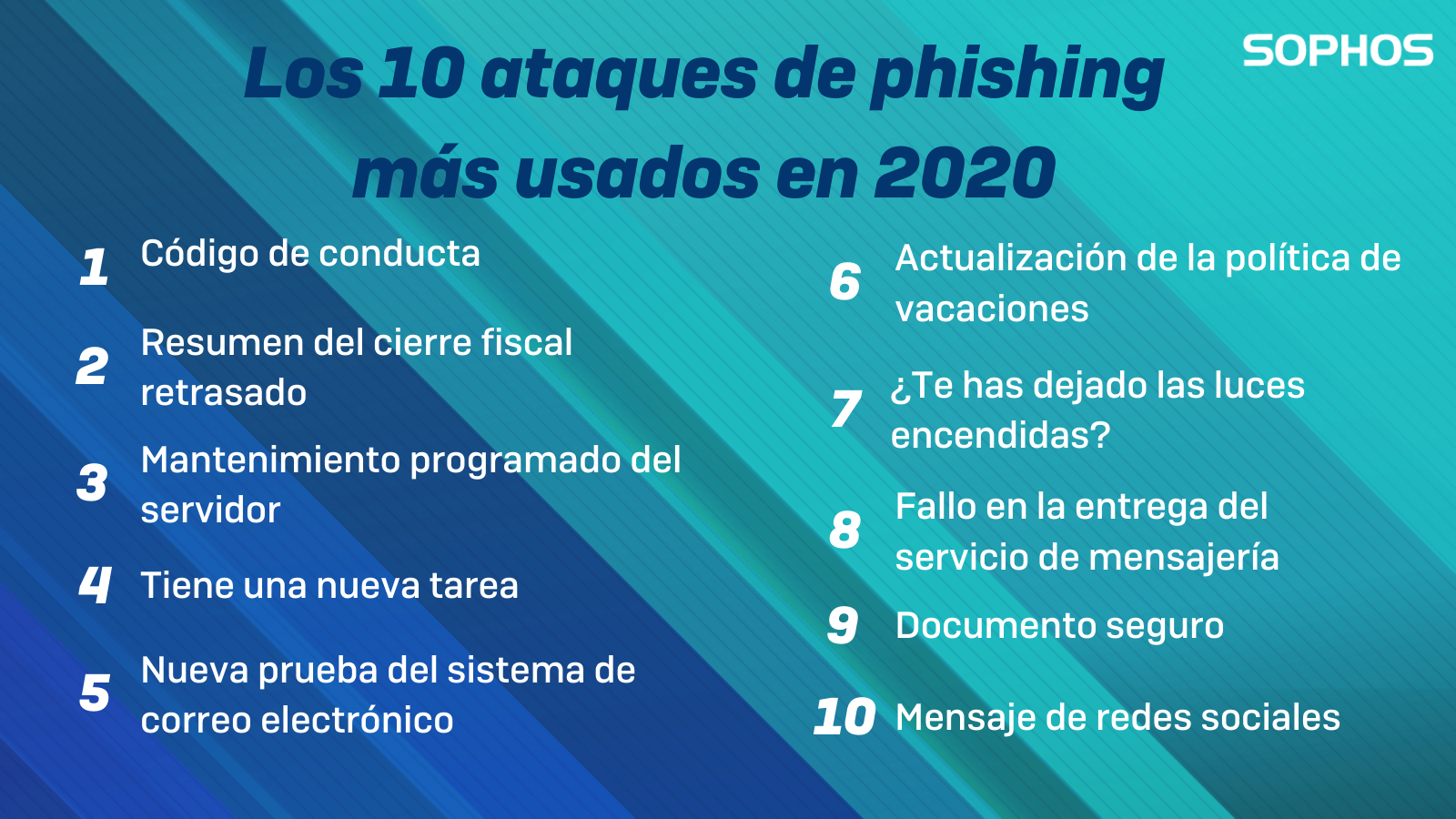

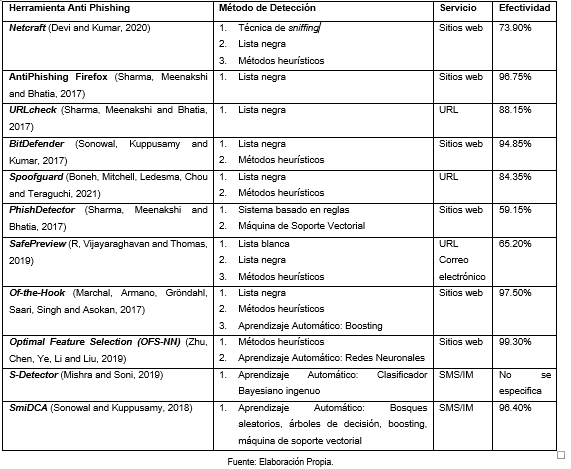

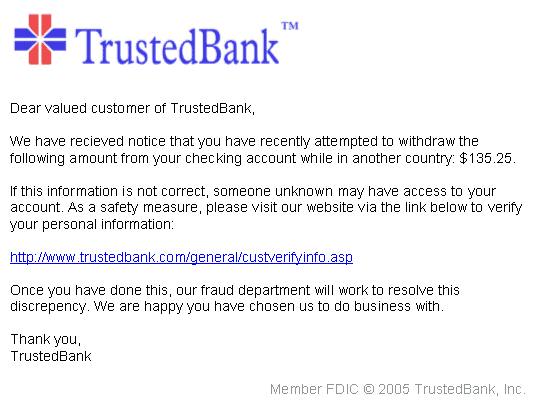

Normativa sobre phishing - GCA Cybersecurity Toolkit | Tools and Resources to Improve Your Cyber Defenses

Técnicas y herramientas para ataques de Phishing con MalDocs – Parte 1 de 2 – Seguridad en Sistemas y Técnicas de Hacking. TheHackerWay (THW)